- Обеспечение безопасности в Windows

- По возможности сократите площадь для атаки

- Используйте только проверенное программное обеспечение

- Работайте преимущественно под обычной учетной записью

- Создайте собственные учетные записи для каждого администратора

- Не злоупотребляйте журналированием

- Используйте локальные политики безопасности

- Отрегулируйте настройки брандмауэра

- Практикуйте распределение ролей для изоляции служб

- Своевременно устанавливайте исправления безопасности

- Используйте Мастер настройки безопасности

«Обеспечение безопасности в Windows». Сетевая безопасность всегда имела большое значение, но сегодня она важна как никогда. Обеспечение безопасности сети должно быть основным приоритетом для любой организации. Предлагаем вашему вниманию десять простых советов, которые могут пригодиться в борьбе с различными сетевыми угрозами. Но главное правило, всегда имейте в запасе Системы хранения данных

Обеспечение безопасности в Windows

По возможности сократите площадь для атаки

Чтобы обеспечить надежную защиту компьютера, нужно прежде всего сократить количество потенциально уязвимых объектов. Чем больше программного кода выполняется в системе, тем выше вероятность, того что злоумышленники используют этот код в своих целях. Поэтому следует удалить все ненужные компоненты операционной системы и приложения.

Используйте только проверенное программное обеспечение

В нынешней экономической ситуации соблазнительно пользоваться дешевым, бесплатным или открытым программным обеспечением. Я сам использую немало подобных программ в своей организации, но главное здесь — собрать как можно больше информации о продукте, прежде чем его устанавливать. Некоторые бесплатные или дешевые приложения показывают пользователям рекламу, другие собирают персональные данные или отслеживают, какие сайты пользователи посещают.

Работайте преимущественно под обычной учетной записью

Администраторам лучше всего использовать для повседневной работы обычные учетные записи с правами рядового пользователя. При вирусном заражении вредоносное ПО, как правило, получает те же права, что текущий пользователь, а значит, сможет нанести системе гораздо больший вред, если этот пользователь обладает правами администратора.

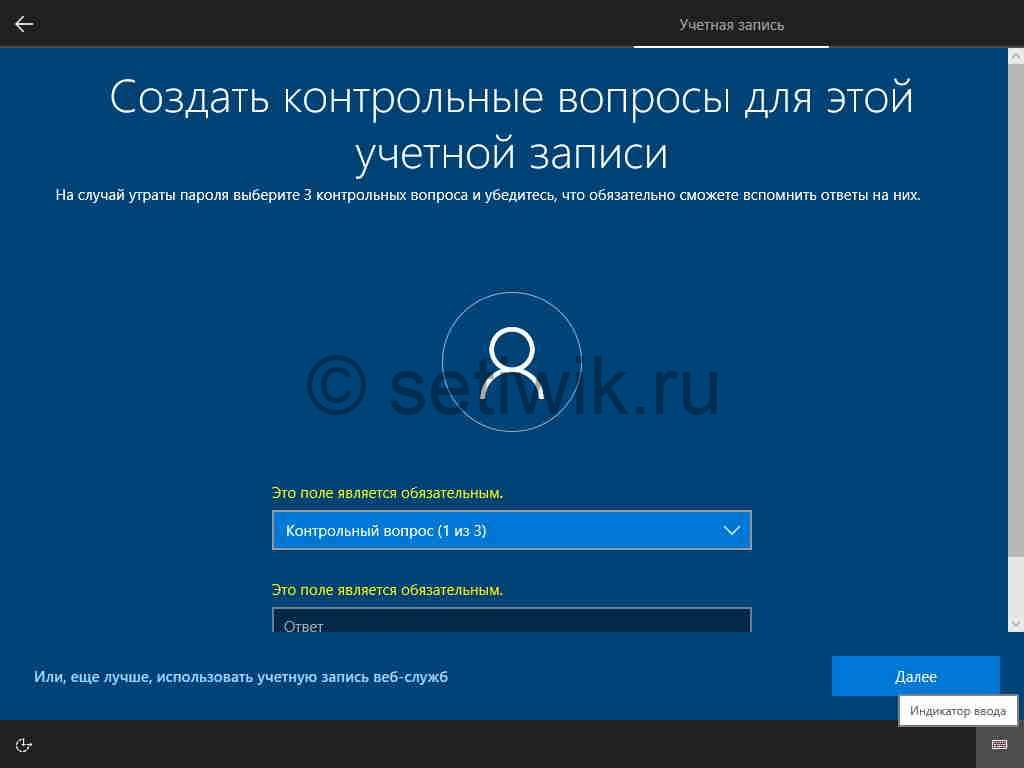

Создайте собственные учетные записи для каждого администратора

Выше я упоминал, как важно, чтобы администратор в большинстве случаев использовал обычную учетную запись и переключался на административный аккаунт только тогда, когда это действительно необходимо. Однако использование учетной записи администратора домена при этом весьма нежелательно.

Если в организации работает сразу несколько администраторов, у каждого из них должен быть свой собственный административный аккаунт. В таком случае будет легко отследить, кто из администраторов выполнил то или другое действие. Скажем, если в компании трудится администратор Иван Иванов, для него следует создать две учетные записи: одну обычную для повседневной работы (например, «Иван Иванов»), а другую — административную, для использования в особых случаях (к примеру, «Иван Иванов-Админ»).

Не злоупотребляйте журналированием

Соблазнительно внедрить политики аудита, предполагающие журналирование всех возможных событий, но лучшее, как известно, враг хорошего. Чем подробнее журнал, тем труднее найти в нем нужную информацию. Поэтому регистрировать стоит не все события, а только самые важные.

Используйте локальные политики безопасности

Использование групповой политики на уровне Active Directory не избавляет от необходимости применять локальные политики безопасности. Настройки групповой политики действуют только для тех, кто вошел в систему с использованием доменной учетной записи. И никак не затрагивают пользователей, работающих под локальными аккаунтами. Локальные политики безопасности помогут защитить компьютер при использовании локальной учетной записи.

Отрегулируйте настройки брандмауэра

Брандмауэр следует использовать по всему периметру сети и на каждом входящем в нее компьютере, но сама по себе эта мера недостаточна. Следует внимательно изучить список открытых в брандмауэре портов и оставить в нем только самые важные.

Как правило, основное внимание уделяют портам, которые используются самой операционной системой, но не меньшее значение имеют порты 1433 и 1434, предназначенные для мониторинга и удаленного подключения к SQL-серверу. В последнее время они стали излюбленным объектом атаки хакеров, поэтому в брандмауэре их следует закрыть.

Практикуйте распределение ролей для изоляции служб

По возможности, каждый сервер в сети должен выполнять только одну определенную задачу. Тогда в случае заражения злоумышленники получат доступ лишь к определенному набору служб. Конечно, финансовые ограничения часто вынуждают организации запускать на одном сервере сразу несколько ролей. В таком случае повысить безопасность системы без дополнительных расходов можно за счет виртуализации. В некоторых виртуализированных средах возможно развертывание сразу нескольких виртуальных машин под управлением Windows Server 2008 R2 по цене одной серверной лицензии.

Своевременно устанавливайте исправления безопасности

Разумеется, любые обновления следует тщательно тестировать, прежде чем развертывать на всех производственных серверах. Однако некоторые организации подходят к тестированию чересчур основательно. Стабильность сервера, без сомнения, важна, но не менее важна надежная защита, поэтому тестирование обновлений должно держаться в разумных рамках.

Microsoft выпускает исправления безопасности для уязвимостей, которые уже хорошо известны — в том числе злоумышленникам. Поэтому хакеры направляют свои атаки прежде всего на те системы, в которых исправления для обнаруженных уязвимостей еще не установлены.

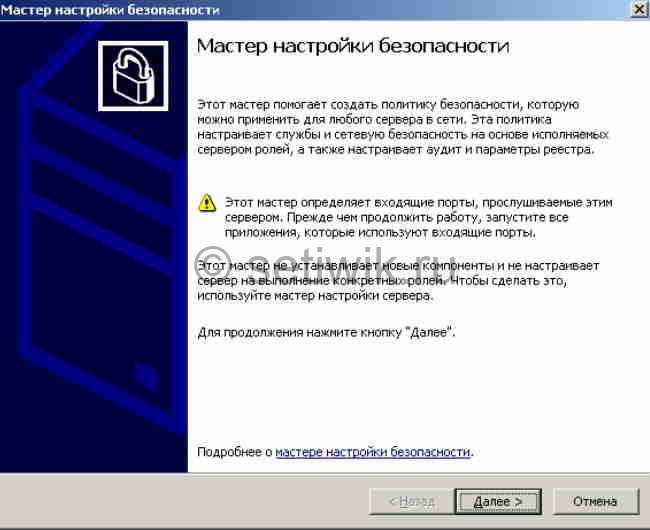

Используйте Мастер настройки безопасности

Мастер настройки безопасности (Security Configuration Wizard) позволяет создать политики безопасности на базе XML. И применять их ко всем серверам. С помощью этих политик можно включать службы, изменять настройки и устанавливать правила для брандмауэра. Стоит учитывать, что политики, созданные с помощью Мастера настройки безопасности, — это не шаблоны безопасности (те распространяются в виде файлов «.inf»). Кроме того, их нельзя развертывать с помощью групповой политики.