Исследователь в области кибербезопасности, известный под псевдонимом Netsecfish, выявил критические уязвимости в нескольких моделях сетевых накопителей (NAS) от D-Link. Обнаруженные проблемы включают в себя инъекцию произвольных команд и наличие предустановленного аккаунта с полным доступом, известного как «бэкдор«.

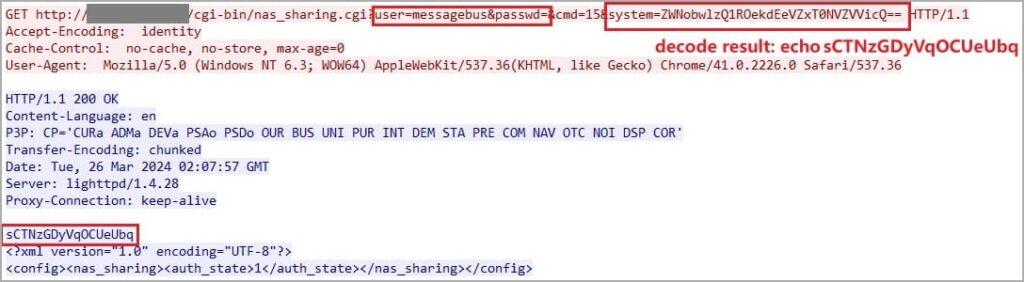

Основная уязвимость, идентифицированная как CVE-2024-3273, заключается в наличии зашитого в программное обеспечение аккаунта с именем пользователя «messagebus» и отсутствием пароля. А также возможности инъекции команд через параметр системы путем отправки специально сформированных HTTP GET запросов. Это дает злоумышленникам возможность удаленного выполнения команд на устройстве, что может привести к полному его контролю.

Уязвимыми оказались устройства следующих моделей:

- DNS-320L (версии 1.11, 1.03.0904.2013, 1.01.0702.2013),

- DNS-325 (версия 1.01),

- DNS-327L (версии 1.09, 1.00.0409.2013),

- DNS-340L (версия 1.08).

Согласно данным Netsecfish, в сети существует более 92 000 уязвимых устройств NAS от D-Link. Тем не менее, D-Link прекратила поддержку этих моделей и не планирует выпускать обновления для устранения обнаруженных недостатков. В ответ на это обстоятельство, компания выпустила бюллетень безопасности, рекомендуя пользователям прекратить использование устаревших устройств и заменить их на современные модели, регулярно получающие обновления прошивок.

В завершение, стоит отметить, что ситуация подчеркивает необходимость постоянного обновления программного обеспечения и аппаратных средств для обеспечения безопасности данных. Отказ D-Link от выпуска патчей для устаревших моделей NAS поднимает вопросы о долгосрочной поддержке оборудования и важности выбора решений от производителей, обеспечивающих надежную поддержку своей продукции.