Если у вас есть опыт работы с оборудованием MikroTik, то вы определенно слышали о Fasttrack. Если же вы только столкнулись с оборудованием MikroTik, ознакомьтесь с его Настройкой

Fastrack был представлен в апреле 2016 года, начиная с версии 6.29. И в терминах позволяет пакетам для установленных соединений обойти ядро, тем самым повышая производительность и уменьшая общую нагрузку на процессор.

Однако есть известные проблемы, которые мешают Fasttrack правильно работать при использовании IPSec на mikrotik. Вы обнаружите, что если вы оставите правило Fasttrack по умолчанию включенным в правиле фильтров брандмауэра, L2TP Vpn будет очень медленным.

Если вы уже используете свой mikrotik в качестве клиента IPSec, вы, скорее всего, отключили свое правило Fasttrack в /Firewall, однако можно эту проблему обойти.Для этого требуется отменить все соединения IPSec и эффективно исключить их из правила Fasttrack.

Решение этой проблемы состоит в том, чтобы отметить все соединения IPSec и исключить их из правила Fasttrack.

Что такое FastTrack:

FastTrack это технология маркировки IP пакетов для ускоренного прохождения через Packet Flow.

Для работы FastTrack необходимо соблюдать следующие условия:

-

Должны работать Route Cache и FastPath

-

Требуется маркировка трафика

-

FastTrack работает только для UDP и TCP трафика

-

mesh и metarouter выключены

-

Желательно не использовать: /tool mac-scan и /tool ip-scan

-

sniffer, torch и traffic generator в активном состоянии мешают работе.

Если что-то будет мешать прохождению пакета по fasttrack, он будет передан как и все оставшиеся пакеты по медленному пути.

Конфигурируем Mikrotik Fasttrack с L2TP IPSEC:

Первое что требуется сделать это с помощью брандмауэра mangle отметить все соединения IPsec:

/ip firewall mangle add action=mark-connection chain=forward comment=»mark ipsec connections to exclude them from fasttrack» ipsec-policy=out,ipsec new-connection-mark=ipsec

/ip firewall mangle add action=mark-connection chain=forward comment=»mark ipsec connections to exclude them from fasttrack» ipsec-policy=in,ipsec new-connection-mark=ipsec

После того как вы сделали вышеописанное, требуется проверить:

/ ip firewall mangle print

Должно получиться что-то вроде этого :

[admin@Mikrotik] /ip firewall mangle> /ip firewall mangle print

Flags: X — disabled, I — invalid, D — dynamic

0 D ;;; special dummy rule to show fasttrack counters

chain=prerouting action=passthrough

1 D ;;; special dummy rule to show fasttrack counters

chain=forward action=passthrough

2 D ;;; special dummy rule to show fasttrack counters

chain=postrouting action=passthrough

3 chain=prerouting action=mark-routing new-routing-mark=Vlan100 src-address=192.168.9.0/24

4 ;;; mark ipsec connections to exclude them from fasttrack

chain=forward action=mark-connection new-connection-mark=ipsec ipsec-policy=out,ipsec

5 ;;; mark ipsec connections to exclude them from fasttrack

chain=forward action=mark-connection new-connection-mark=ipsec ipsec-policy=in,ipsec

[admin@Mikrotik] /ip firewall mangle>

Далее требуется добавить правило fasttrack. Для быстрого отслеживания всех соединений, кроме отмеченных выше правилом mangle :

/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related connection-mark=!ipsec

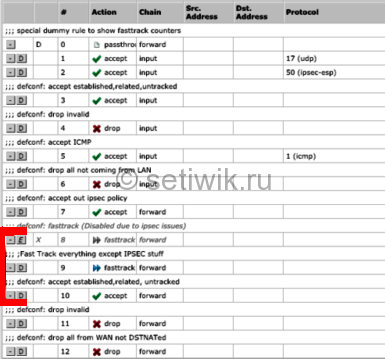

Правило, которое мы только что создали, должно быть добавлено только там, где исходное правило fasttrack. Примерно так как получилось у меня:

Через правило командной строки номер 9 как в моем случае

;;; defconf: accept established,related, untracked

chain=forward action=accept connection-state=established,related,untracked

Заключение:

Вот что получилось, вводим команду

/ip firewall filter print

Нас интересует правило. Чуть ниже отключенного правила 8 Fasttrack;;; defconf: fasttrack (Disabled due to ipsec issues) и выше исходного правила 10 ;;; defconf: accept established,related, untracked

6 ;;; defconf: drop all not coming from LAN

chain=input action=drop in-interface-list=!LAN

7 ;;; defconf: accept out ipsec policy

chain=forward action=accept ipsec-policy=out,ipsec

8 X ;;; defconf: fasttrack (Disabled due to ipsec issues)

chain=forward action=fasttrack-connection connection-state=established,related log=no log-prefix=»»

9 ;;; ;Fast Track everything except IPSEC stuff

chain=forward action=fasttrack-connection connection-state=established,related connection-mark=!ipsec log=no log-prefix=»»

10 ;;; defconf: accept established,related, untracked

chain=forward action=accept connection-state=established,related,untracked

11 ;;; defconf: drop invalid

chain=forward action=drop connection-state=invalid

Как видите очень просто сделать конфигурацию Mikrotik Fasttrack L2TP IPSEC. Теперь мы имеем L2TP VPN работающий вместе с локальными соединениями. Наслаждаемся преимуществами Fasttrack.

Если у вас возникли вопросы оставляйте комментарии, либо создайте тему на Форуме

IPSEC канальный или туннельный?

Добрый день!

Увы, не работает.

В ближайшее время перепишу статью. МНе на это потребуется пару дней.